Kyberneticky útok na vládne siete SolarStorm

Krátke zhrnutie útoku a dopadu na infraštruktúru.

13. decembra si kybernetická komunita uvedomila jednu z najvýznamnejších udalostí kybernetickej bezpečnosti našej doby, ktorá má dopad na obchodné aj vládne organizácie po celom svete.

Touto udalosťou bol útok na dodávateľa oficiálneho softvéru SolarWinds Orion takz. (Supply Chain Attack), ktorý bol vykonaný s veľkou pravdepodobnosťou skupinou, ktorých sledujeme ako SolarStorm. Výskumne oddelenie Palo Alto Networks Unit 42 dokázala spojiť túto udalosť späť s útokom, ktorému sme úspešne zabránili začiatkom tohto roka.

Aj keď nejde o prvý kompromis softvérového dodávateľského reťazca (Supply Chain Attack), môže to byť veľmi nebezpečne, pretože útočník sa snažil získať rozsiahly a trvalý prístup k mnohým dôležitým sieťam. Vzhľadom na dôležitosť udalosti zverejňujeme časovú os útoku, ktorá vychádza z nášho rozsiahleho výskumu, ktoré máme k dispozícii a našich skúseností s obranou proti tejto hrozbe.

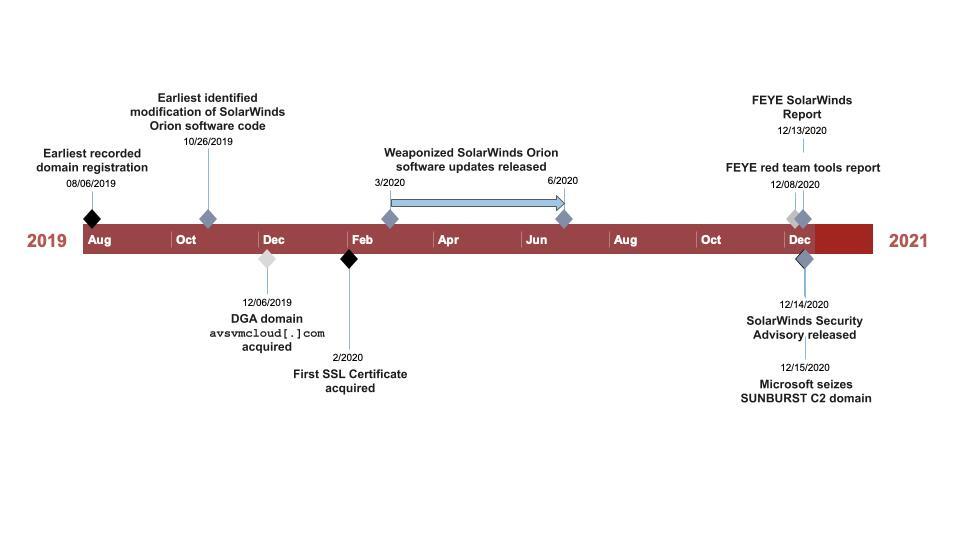

Časová os útoku.

Cyber Security analytici oznámili útok cez (Supply Chain Attack) dodávateľský reťazec ovplyvňujúci organizácie po celom svete 13. decembra 2020. Tento incident zahŕňal škodlivý kód identifikovaný v rámci legitímneho softvéru na sledovanie výkonu a štatistík IT Orion, ktorý vyvinula spoločnosť SolarWinds.

Časová os na obrázku zobrazuje súhrn pozorovaných udalostí, ktorý sa začína už v auguste 2019 a pokračuje do decembra 2020.

Analýza softvéru SolarWinds odhalila úpravu kódu už v októbri 2019, aj keď prvé aktualizácie softvéru označované ako malware SUNBURST boli vydané až približne v marci 2020. Unit42 tiež pozorovala dve vzorky upraveného softvéru SolarWinds, ktoré sa objavili už začiatkom októbra 2019.

Väčšina infraštruktúry pozorovanej v tejto kampani bola získaná v období od decembra 2019 do marca 2020; najmenej jedna doména, incomeupdate [.] com, uvedená v aktivite Cobalt Strike BEACON, bola zaregistrovaná v auguste 2019, ako je uvedené v tabuľke 1. Prevádzkovatelia systému SolarStorm získali certifikáty SSL pre mnoho pridružených domén od februára do apríla 2020, pričom minimálne jedno osvedčenie s predĺžením do júla

Aby sme lepšie pochopili načasovanie, keď organizácie nainštalovali škodlivú aktualizáciu SUNBURST, skontrolovali sme naše denníky zabezpečenia DNS, či neobsahujú požiadavky na avsvmcloud [.] Com, doménu použitú pri tejto činnosti s algoritmom generovania domény (DGA). Priemyselní partneri sa tejto domény nakoniec chopili v decembri 2020.

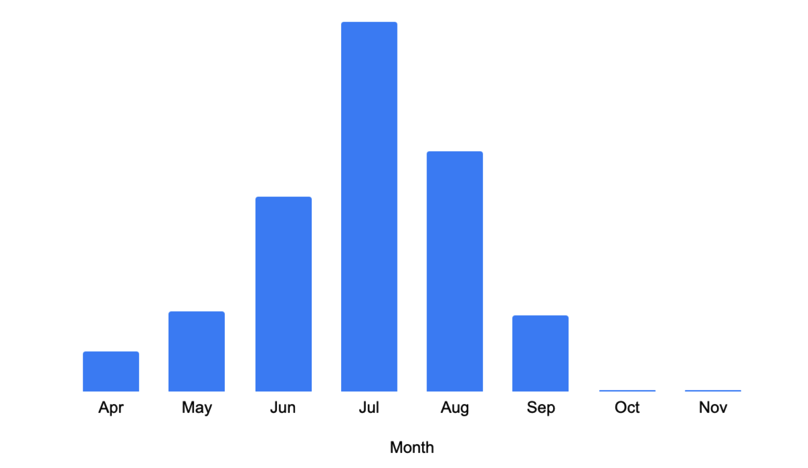

Naše vyhľadávanie vrátilo odpovede od apríla do novembra 2020. Počty požiadaviek pozorovaných v protokoloch zabezpečenia DNS každý mesiac sú uvedené na obrázku 2 nižšie.

Žiadosti sa začínajú v apríli, krátko potom, čo SolarStorm distribuoval škodlivú aktualizáciu. Potom pomaly stúpajú s vrcholom v júli a začínajú sa odtláčať. Tento vzorec by bolo možné vysvetliť organizáciami, ktoré pomaly inštalujú škodlivé aktualizácie v priebehu niekoľkých týždňov po vydaní, ale nemôžeme to s istotou povedať. Spoločnosť Microsoft a priemyselní partneri prevzali kontrolu nad touto doménou 15. decembra. Použili ju na odoslanie formulára príkazu „killswitch“, ktorý dal príkazu SUNBURST ukončiť sa a zabrániť ďalšiemu spusteniu.

Pokračovnie a tech detaili utoku: https://unit42.paloaltonetworks.com/solarstorm-supply-chain-attack-timeline/