Cortex XDR blokuje dosud neznámou zranitelnost UAC bypass

Převzato z https://blog.paloaltonetworks.com/security-operations/cortex-xdr-blocks-undiscovered-uac-bypasses/

Výzkumníci Cortex XDR nedávno našli nové zranitelnosti typu UAC (User Account Control) bypass v plně aktualizovaném systému Windows 10. Použitá metoda sice není nová, ale dosud nebyly známé spustitelné soubory zneužitelné s touto metodou.

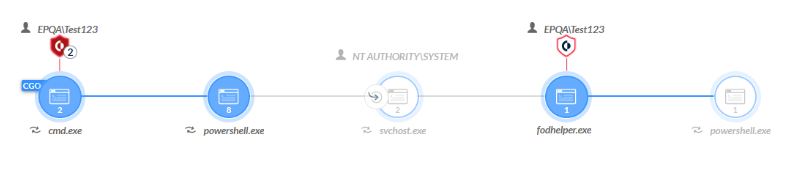

Logika Cortex XDR byla navržena k obecné identifikaci a prevenci útoků tohoto druhu, takže když byly nové zranitelnosti UAC testovány, identifikovala incidenty jako pokusy o obejití (bypass) UAC a zabránila jim.

Windows User Account Control (UAC) umožňuje programu povýšit svá oprávnění k provedení úkolu pod oprávněním na úrovni správce. Pokud je ochrana UAC počítače nastavena na výchozí úroveň, bude uživatel vyzván prostřednictvím oznamovacího okna k potvrzení požadavku na povýšení. V mnoha případech však mohou programy ve Windows povýšit své oprávnění nebo provádět úlohy, aniž by uživatele vyzvaly k potvrzení. Kybernetičtí zločinci zneužívají tyto mechanismy ke spouštění svého malwaru s oprávněními správce bez výzvy uživateli, čímž obcházejí UAC.

Jak funguje toto obejití UAC

Tato metoda funguje tak, že se zneužije problém s načítáním Windows Side-By-Side (WinSxS) DLL a automaticky povýšený objekt COM IFileOperation. Když tyto automaticky povýšené binární soubory hledají knihovnu WinSxS, nejprve prohledávají složku .local, kterou vývojáři legitimně používají pro přesměrování knihovny (https://docs.microsoft.com/en-us/windows/win32/dlls/dynamic-link-library-redirection).

Složka .local často ani neexistuje, takže pokud může útočník vytvořit tuto složku a cílovou knihovnu před spuštěním automaticky povýšeného binárního souboru, může nastrčit škodlivou knihovnu DLL, která se načte uvnitř automaticky povýšeného binárního souboru. Toto je forma DLL Hijack.

Útočník může vytvořit složku a přesunout svou knihovnu DLL bez oprávnění díky automaticky povýšenému objektu COM IFileOperation.

Během testování automaticky povýšených spustitelných souborů na tuto chybu zabezpečení se ukázalo, že je to mnohem častější, než by si lidé mysleli. Identifikovány byly tyto spustitelné soubory:

- wusa.exe

- Taskmgr.exe

- SystemSettingsRemoveDevice.exe

- shrpubw.exe

- recdisc.exe

- pwcreator.exe

- odbcad32.exe

- MultiDigiMon.exe

- MSchedExe.exe

- lpksetup.exe

- iscsicpl.exe

- fodhelper.exe

- dccw.exe

- msconfig.exe

- CompMgmtLauncher.exe

Toto není úplný seznam – pouze seznam těch nalezených během testu. Očekává se, že existuje pravděpodobně řada dalších zranitelných spustitelných souborů.

Cortex XDR poskytuje rozsáhlé pokrytí proti útokům typu bypass UAC. Zastavuje hrozby na koncových bodech a koordinuje vynucování pravidel se zabezpečením sítě a cloudu, aby se zabránilo úspěšným kybernetickým útokům. Aby se zabránilo zneužití zranitelnosti UAC bypass, moduly Behavioral Threat Protection (BTP) a Local Analysis Protection v Cortex XDR monitorují škodlivé chování v posloupnosti událostí a okamžitě při detekci zastavují útok..

Další informace o Cortex XDR najdete na: https://www.paloaltonetworks.com/cortex/cortex-xdr